FIDO: Sicherheit des Authenticators und biometrischer Komponenten standardkonform nachweisen

Authenticator und biometrische Benutzerverifizierungen sollen die Authentifizierung für User im Internet sicherer, schneller und einfacher machen – vorausgesetzt diese erfüllen selbst gewisse Sicherheitsstandards. Die FIDO-Allianz hat speziell für diese Authentifizierungslösungen offene Standards entwickelt, mit denen Hersteller die Sicherheit ihrer Authenticator oder biometrischen Komponenten objektiv belegen können. Als von der FIDO-Allianz anerkanntes Sicherheitslabor ist TÜVIT dazu berechtigt, entsprechende Prüfungen durchzuführen.

Prüfung & Zertifizierung Biometrischer Komponenten

Als derzeit einziges Labor in Deutschland prüfen wir Biometrie-basierte Authentifizierungslösungen auf ihre Sicherheit hin. Dazu ziehen wir weltweit anerkannte Leistungsstandards für die Prüfung biometrischer Komponenten heran, führen sowohl Online-, als auch Offline-Live-Tests durch und unterstützen Sie bei Bedarf auf dem Weg zur Zertifizierung.

Prüfung & Zertifizierung des Authenticators

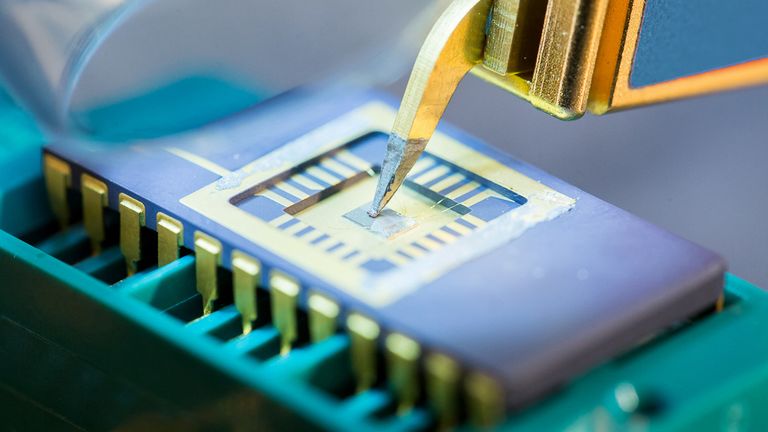

Wie gut ist der private Schlüssel auf dem Authenticator vor unerlaubten Zugriffen und Manipulationen geschützt? Dieser Frage gehen wir im Rahmen von Labor-Prüfungen intensiv nach. Im Zentrum steht dabei die Authenticator-Security, die zum Erhalt eines Zertifikates bestimmte, durch die FIDO-Allianz definierte Sicherheitsstandards erfüllen muss.

Aufklärung in allen FIDO-Sicherheitsfragen

Unabhängig von unseren FIDO-Prüfungen klären wir Unternehmen in allen Fragestellungen rund um den FIDO-Standard auf. Sie benötigen weitergehende Informationen? Wir helfen gerne!

FIDO: Unsere Leistungen im Bereich der Authenticator-Security

Sie möchten Ihren Authenticator vor Attacken auf das Gerätebetriebssystem, Leiterplatten-Angriffen oder Angriffen auf Chip-Ebene schützen? Wir bieten Ihnen für jede dieser Gefährdungen das passende FIDO-Sicherheitslevel an. Im Rahmen einer Zertifizierung, die sich an die entsprechende Prüfung anschließt, bewertet die FIDO-Allianz dann auf Grundlage des Prüfberichtes, ob der Authenticator als zertifiziertes Produkt gelistet werden kann.

Wir führen Prüfungen nach folgenden Zertifizierungs-Leveln durch:

FIDO: Level 2

- TÜVIT-Leistungen: Designprüfung

- Bewertung des Authenticators im Hinblick auf den Schutz vor Störungen des Geräte-Betriebssystems und gegen größere Angriffe

- Hardware- und Software-Anforderungen: Das Gerät muss eine eingeschränkte Betriebsumgebung (ROE) unterstützen oder an sich eine eingeschränkte Betriebsumgebung sein, beispielsweise eine Trusted Execution Environment (TEE).

- Beispiele: Apps in Kombination mit der Nutzung eines nach FIDO Level 2 zertifizierten Handys; USB-, BLE- oder NFC-Token

FIDO: Level 2+

- TÜVIT-Leistungen: Durchführung von Penetrationstests, Berechnung des Angriffspotentials

- Bewertung des Authenticators im Hinblick auf den Schutz vor Störungen des Geräte-Betriebssystems und gegen größere Angriffe

- Hardware- und Software-Anforderungen: Das Gerät muss eine eingeschränkte Betriebsumgebung (ROE) unterstützen oder an sich eine eingeschränkte Betriebsumgebung sein, beispielsweise eine Trusted Execution Environment (TEE).

- Beispiele: Apps in Kombination mit der Nutzung eines nach FIDO Level 2 zertifizierten Handys; USB-, BLE- oder NFC-Token

FIDO: Level 3

- TÜVIT-Leistungen: Designprüfung, Durchführung von Penetrationstests, Berechnung des Angriffspotentials

- Bewertung des Authenticators im Hinblick auf den Schutz vor erweiterten Software- und Hardwareangriffen

- Schutz erfasster Geräte vor Angriffen auf die Platine

- Hardware- und Software-Anforderungen: Verguss der Platine, Programmpakete liegen auf dem Speichermodul, Verschlüsselter Arbeitsspeicher (RAM)…

- Beispiele: USB-, BLE- oder NFC-Sicherheits-Token, die entsprechende Sicherheitselemente oder andere Mittel zur Abwehr von Hardware-Angriffen nutzen

FIDO: Level 3+

- TÜVIT-Leistungen: Designprüfung, Durchführung von Penetrationstests, Berechnung des Angriffspotentials

- Bewertung des Authenticators im Hinblick auf den Schutz vor erweiterten Software- und Hardwareangriffen

- Verteidigung erfasster Geräte vor Angriffen auf Chipebene

- Hardware- und Software-Anforderungen: Schutz gegen Fehlerinjektion (Chip) und invasive Angriffe

- Beispiele: USB-, BLE- oder NFC-Sicherheits-Token, die entsprechende Sicherheitselemente oder andere Mittel zur Abwehr von Hardware-Angriffen nutzen

Erfolgreich zertifizierte Produkte können mit dem Logo "FIDO certified" gekennzeichnet werden.

Die Vorteile einer FIDO-Prüfung

- Erhöhung der Sicherheit des Authenticators und Minimierung von Sicherheitsrisiken

- Objektiver Nachweis über die Authenticator Security durch die Kennzeichnung „FIDO certified"

- Bei anschließender Zertifizierung verbesserte Marktpositionierung durch die Abhebung vom Wettbewerb

Über FIDO

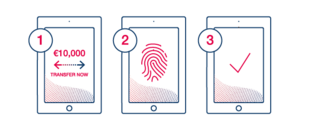

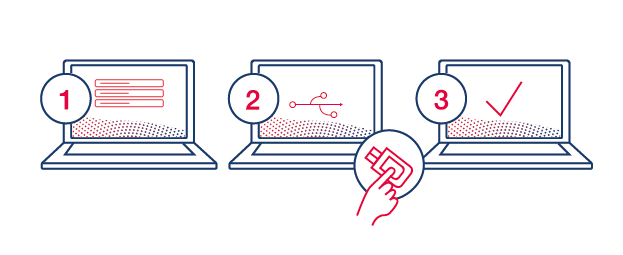

Die 2013 gegründete FIDO-Allianz hat es sich zum Ziel gesetzt, die Online-Sicherheit durch einfachere und sicherere Verfahren der Authentifizierung maßgeblich zu verbessern. Hierfür wurden in Form von Standards Mechanismen definiert, die die Abhängigkeit von Passwörtern reduzieren und eine stärkere Authentifizierung gewährleisten sollen.

Der (Sicherheits-)Schlüssel zum Erfolg: Ein Authenticator, der vom User lokal entsperrt werden muss, beispielsweise durch einen Fingerabdruck-Scan oder das physische Betätigen eines Security-Tokens. Erst dann öffnet der auf dem Authenticator sicher gespeicherte private Schlüssel in Übereinstimmung mit dem dazugehörigen, auf einem Server gespeicherten, öffentlichen Schlüssel die Online-Tür zu einer Website oder App. Auf diese Weise werden Logins, die vorher nur auf Passwörtern basierten, durch eine Zwei-Faktor-Authentisierung (U2F) ersetzt.