UnKRITISche IT-Sicherheit: Mit TÜVIT zum erfolgreichen Nachweis gemäß §8a BSIG

Als Betreiber Kritischer Infrastrukturen (KRITIS) müssen Sie gemäß §8a des BSI-Gesetzes alle 2 Jahre belegen, dass Ihre IT-Sicherheit auf dem Stand der Technik ist. Der Nachweis erfolgt dabei laut BSI-Kritisverordnung (BSI-KritisV) durch eine entsprechende Prüfung nach §8a BSIG.

Mit uns erbringen Sie den geforderten Nachweis: Wir prüfen Ihre IT-Sicherheit nach den Anforderungen des IT-Sicherheitsgesetzes und begutachten, ob Sie in Bezug auf Ihre IT-Systeme, -Prozesse und -Komponenten angemessene Vorkehrungen nach dem Stand der Technik getroffen haben.

Als zertifizierter IT-Sicherheitsdienstleister erfüllen wir die Voraussetzungen des BSI als prüfende Stelle für §8a BSIG - Prüfungen von Kritischen Infrastrukturen und verfügen über die entsprechende Prüfverfahrenskompetenz. Darüber hinaus prüfen wir auch nach branchenspezifischen Sicherheitsstandards (B3S).

![]() BSI-konformer Nachweis über IT-Sicherheit

BSI-konformer Nachweis über IT-Sicherheit

Mit einer erfolgreichen Prüfung nach §8a BSIG oder B3S kommen Sie den gesetzlichen Anforderungen aus dem IT-Sicherheitsgesetz nach.

![]() Verbesserte IT- & Versorgungssicherheit Ihrer Kritischen Infrastruktur

Verbesserte IT- & Versorgungssicherheit Ihrer Kritischen Infrastruktur

Durch die Absicherung nach Stand der Technik verbessern Sie gleichzeitig die IT- sowie die Versorgungssicherheit Ihrer Kritischen Infrastruktur.

![]() Kostenreduzierung & Minimierung von Haftungsrisiken

Kostenreduzierung & Minimierung von Haftungsrisiken

Indem Prozesse optimiert, Systemverfügbarkeiten verbessert und Sicherheitsvorfälle vermieden werden, senken Sie Kosten & reduzieren Haftungsrisiken.

Die KRITIS-Sektoren werden im Rahmen des IT-Sicherheitsgesetzes 2.0 um den Bereich der Entsorgung ergänzt. Hintergrund ist die Tatsache, dass Ausfälle oder Beeinträchtigungen im Bereich der Abfallwirtschaft zu einer massiven Umweltverschmutzung und zu einem Anstieg der Seuchengefahr führen würden.

IT-Sicherheitsgesetz 2.0 – ein Update

Was ändert sich mit dem neuen IT-Sicherheitsgesetz 2.0 für Krankenhäuser? Und welche Regelungen gelten zukünftig für Krankenhäuser, die nicht als Kritische Infrastruktur eingestuft werden? Der TÜVIT-Beitrag "IT-Sicherheitsgesetz 2.0 – ein Update", erschienen in der Fachzeitschrift "das Krankenhaus" (Ausgabe 06/21), liefert Antworten.

Download

Ihre Vorteile auf einen Blick

BSI-konformer Nachweis über IT-Sicherheit

Sie erhalten einen objektiven Nachweis über die Erfüllung der Anforderungen aus dem IT-Sicherheitsgesetz.

Rechtssicherheit durch Erfüllung gesetzlicher Auflagen

Mit der Einhaltung der Vorgaben des IT-SIG kommen Sie den gesetzlichen Verpflichtungen ordnungsgemäß nach.

Verbesserte IT-Sicherheit nach Stand der Technik

Durch die Absicherung nach Stand der Technik erhöhen Sie die Sicherheit Ihrer IT-Systeme, Prozesse & Komponenten.

Verhinderung von Geldbußen

Durch die Umsetzung der Anforderungen minimieren Sie das Risiko von hohen Geldbußen in Folge von Verstößen.

Höhere Versorgungssicherheit

Indem Sie das Mindestmaß an IT-Sicherheit umsetzen, verbessern Sie gleichzeitig die Versorgungssicherheit Ihrer kritischen Infrastruktur.

Sensibilisierung Ihrer Mitarbeitenden

Eine KRITIS-Prüfung stärkt das Bewusstsein Ihrer Mitarbeitenden für IT-Sicherheitsthemen & neue Gefahren.

Unsere Leistungen für KRITIS-Betreiber

Prüfung nach §8a BSIG

■ Planung und Vorbereitung der Prüfung

■ Optional: Stellung von Branchenexpert:innen

■ Durchführung der Prüfung

■ Erstellung aller Nachweisdokumente

Gap-Analysen zur Reifegrad-Ermittlung Ihres ISMS

■ Sichtung der zur Verfügung gestellten Unterlagen und Pläne (im Vorfeld)

■ Auditierung vor Ort (Begehung der Räumlichkeiten, Durchführung von Interviews und Stichproben) sowie

■ nachgelagert die Erstellung eines Berichts mit Feststellungen und Schlussfolgerungen

Gap-Analysen zu branchenspezifischem Sicherheitsstandard (B3S)

■ Sichtung der zur Verfügung gestellten Unterlagen und Pläne (im Vorfeld)

■ Auditierung vor Ort (Begehung der Räumlichkeiten, Durchführung von Interviews und Stichproben) sowie

■ nachgelagert die Erstellung eines Berichts mit Feststellungen und Schlussfolgerungen

Ablauf einer KRITIS-Prüfung

1.

Prüfungsplanung

Verifizierung des geeigneten Geltungsbereiches (Scope) & Erstellung eines Prüfplans.

2.

Dokumentenprüfung

Prüfung, ob die dokumentierten Maßnahmen generell geeignet & angemessen sind.

3.

Vor-Ort-Prüfung

Prüfung vor Ort, in der die umgesetzten IT-Sicherheitsmaßnahmen auf ihre Wirksamkeit hin überprüft werden.

4.

Abschlussbericht

Die Ergebnisse der Prüfung, inkl. möglicher Abweichungen, werden in einem Abschlussbericht mit Mängelliste zusammengefasst. Das Nachweisdokument für das BSI wird erstellt.

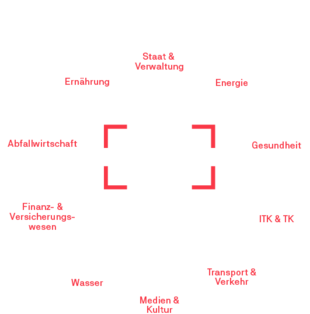

KRITIS – Was verbirgt sich dahinter?

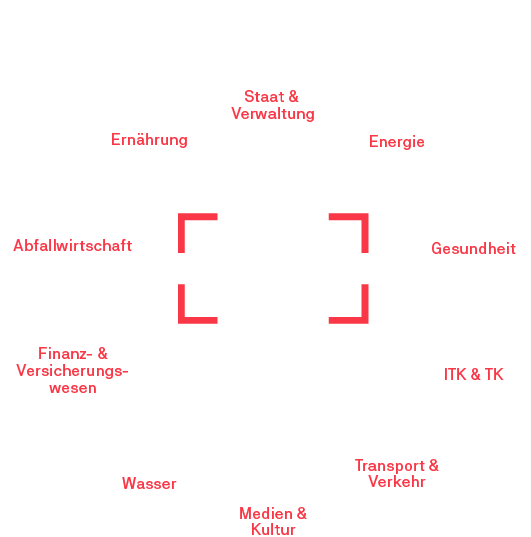

Als Kritische Infrastrukturen (KRITIS) werden Organisationen und Einrichtungen bezeichnet, die sich entscheidend auf das staatliche Gemeinwesen auswirken. Das umfasst die folgenden Sektoren:

Fallen diese Kritischen Infrastrukturen aus oder werden beeinträchtigt, ist mit nachhaltig wirkenden Versorgungsengpässen, erheblichen Störungen der öffentlichen Sicherheit oder anderen dramatischen Folgen zu rechnen. Fehlen beispielsweise Strom und Gas können wichtige Leistungen nicht mehr erbracht werden und ohne eine kontinuierliche Versorgung mit Lebensmitteln und Trinkwasser ist das Leben kaum vorstellbar.

Aus diesem Grund verlangt das IT-Sicherheitsgesetz von KRITIS-Betreibern, dass sie ein Mindestmaß an IT-Sicherheit nachweisen und zum Schutz ihrer IT-Systeme, -Komponenten und -Prozesse angemessene organisatorische und technische Vorkehrungen nach dem Stand der Technik treffen. Auf diese Weise soll die Funktionsfähigkeit der Kritischen Infrastrukturen gewährleistet werden. Zudem sieht das Gesetz vor, dass erhebliche IT-Vorfälle, wie beispielsweise Cyber-Angriffe, dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu melden sind.

Häufig gestellte Fragen (FAQ):

Betreiber Kritischer Infrastrukturen im Sinne des IT-Sicherheitsgesetzes sind laut BSI-Kritisverordnung dazu verpflichtet,

- eine Kontaktstelle zu benennen,

- IT-Störungen zu melden,

- den "Stand der Technik" umzusetzen

- und dies alle zwei Jahre gegenüber dem BSI nachzuweisen.

Bei einer ISO 27001-Zertifizierung ist nicht automatisch der gesamte, für den Nachweis nach § 8a BSIG relevante Geltungsbereich (Scope) erfasst. Das bedeutet, dass ein ISO 27001-Zertifikat als Bestandteil eines Nachweises – nicht aber als Nachweis selbst – verwendbar ist, solange einige Rahmenbedingungen erfüllt sind.

- Abgrenzung Geltungsbereich: Der Geltungsbereich muss die betriebenen Anlagen nach BSI-Kritisverordnung umfassen.

- Erweiterter Geltungsbereich: Der Geltungsbereich muss auf ausgelagerte Bereiche erweitert und eine umfassende Sicherheitsbetrachtung aus KRITIS-Sicht durchgeführt werden.

- Berücksichtigung der KRITIS-Schutzziele: Die KRITIS-Schutzziele der betriebsrelevanten Teile sind geeignet festzulegen, in die Risikobetrachtung mit aufzunehmen durchgängig in allen Prozessen und Maßnahmenumsetzungen zu beachten.

- KRITIS-IT-Schutzbedarf: Im Rahmen des Risikomanagements die Schutzziele Verfügbarkeit, Vertraulichkeit, Integrität und Authentizität in Bezug auf die Aufrechterhaltung der kritischen Dienstleistung zu bewerten.

- Umgang mit Risiken: Es muss insbesondere das Ausmaß eines Risikos für die Allgemeinheit, d. h. die Auswirkungen auf die Funktionsfähigkeit der Kritischen Infrastruktur und der kritischen Dienstleitung berücksichtigt werden. Bei der Maßnahmenauswahl muss auf Angemessenheit geachtet werden.

- Maßnahmenumsetzung: Grundsätzlich sind alle für die Aufrechterhaltung der kritischen Dienstleistung erforderlichen Maßnahmen umzusetzen. Alle lediglich in Planung befindlichen Maßnahmen – beispielsweise im kontinuierlichen Verbesserungsprozess (KVP), im Umsetzungsplan oder im Risikobehandlungsplan – müssen in die Auflistung der Sicherheitsmängel gemäß § 8a (3) BSIG aufgenommen werden.

Der Nachweis ist nach §8a BSIG regelmäßig alle zwei Jahre zu erbringen. Die Frist zur Erbringung eines Folgenachweises errechnet sich anhand des Schreibens des BSI, das jedes Unternehmen als Antwort auf die Einsendung der Nachweisdokumente erhält.

Was ist das IT-Sicherheitsgesetz?

Im Fokus des seit 2015 gültigen IT-Sicherheitsgesetzes steht der Vorsatz, die IT-Systeme und digitalen Infrastrukturen Deutschlands zu den sichersten weltweit zu machen. Das Gesetz zielt darauf ab, die Sicherheit von Unternehmen, Informationen und der dazugehörigen Informationstechnik in Form von Regelungen zu verbessern. Denn vor allem im Bereich der Kritischen Infrastrukturen bedeuten mögliche Ausfälle oder Beeinträchtigungen erhebliche Versorgungsengpässe oder führen zu Gefährdungen der öffentlichen Sicherheit. Daher sind Regelungen zur Verbesserung der Verfügbarkeit und Sicherheit der IT-Systeme, speziell im Bereich der Kritischen Infrastrukturen, ein zentraler Teil des IT-Sicherheitsgesetzes.