Die Sicherheit Ihres Firmware-Updaters unabhängig bestätigt

Firmware-Updates zielen darauf ab, Funktionalität und Sicherheit eines Produkts zu verbessern. Das Gegenteil ist jedoch der Fall, wenn ein unsicherer Firmware-Updater Cyberkriminellen Tür und Tor für einen erfolgreichen Angriff öffnet.

Mit einer Prüfung und Zertifizierung Ihres Firmware-Update-Loaders weisen Sie als Hersteller objektiv nach, dass Ihr universell eingesetzter Firmware-Update-Mechanismus höchste Sicherheitsanforderungen erfüllt. Unser Ansatz ermöglicht es dabei, nur den isolierten Firmware-Updater – unabhängig von der eigentlichen lösungsspezifischen Firmware – zu testen und zu bewerten.

Das Ergebnis: Ein Trusted Product-Zertifikat, das als Vertrauens- und Sicherheitsnachweis gegenüber Geschäftspartnern und Kunden dient.

Unsere Leistungen für Ihren Firmware-Updater

Unsere Prüfung umfasst vier Phasen, die eine detaillierte Überprüfung des Designs und des Quellcodes sowie umfangreiche Validierungstests beinhalten.

-

Abgrenzung zwischen Firmware-Updater und anderen Teilen

-

Optional: Bestimmung zusätzlicher Anforderungen

- Überprüfung des High-Level-Designs des Updaters

- Detaillierte Überprüfung des Firmware-Updater-Codes

- Ableiten eines Testplans

- Logische Tests (z. B. Fuzz-Tests)

- Physikalische Tests (je nach Sicherheitsstufe einschließlich Seitenkanalanalyse)

- Dokumentation der Ergebnisse

- Wenn alle Anforderungen erfüllt sind: Erteilung des Zertifikats

Download unseres Zertifizierungskonzeptes

Sie möchten mehr über die zu erfüllenden Anforderungen und den Zertifizierungsprozess eines Firmware-Update-Loaders erfahren? Dann laden Sie sich unser Zertifizierungskonzept kostenlos herunter.

Download

Firmware Security: Unser Firmware-Update-Zertifizierungskonzept

Evaluierung nach dem Timebox-Ansatz

Um den geplanten Time-to-Market einzuhalten und gleichzeitig eine vergleichbare und angemessene Prüfgenauigkeit beizubehalten, ist die Prüfung zeitlich genau eingegrenzt. Feste "Timeboxen" erlauben es, bei Projektstart eine genaue Aussage über die Evaluierungs- und Zertifizierungsdauer zu treffen. In einem festgelegten Zeitfenster ermittelt dann ein erfahrener Prüfer das Angreiferpotenzial (Angriffsfenster, Fachwissen, Ausrüstung) in Bezug auf Ihren Firmware-Updater.

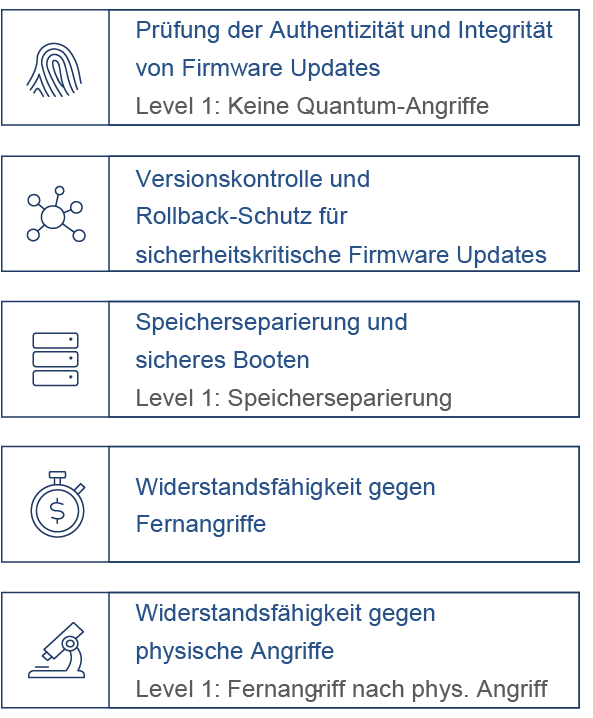

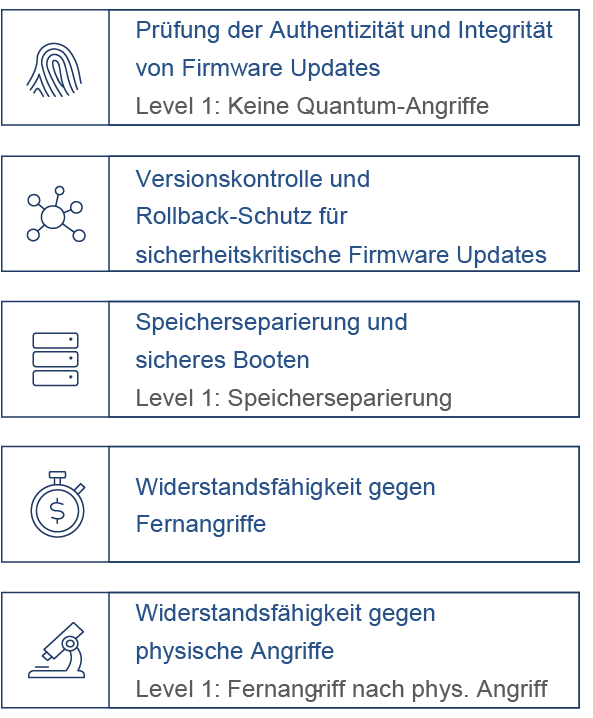

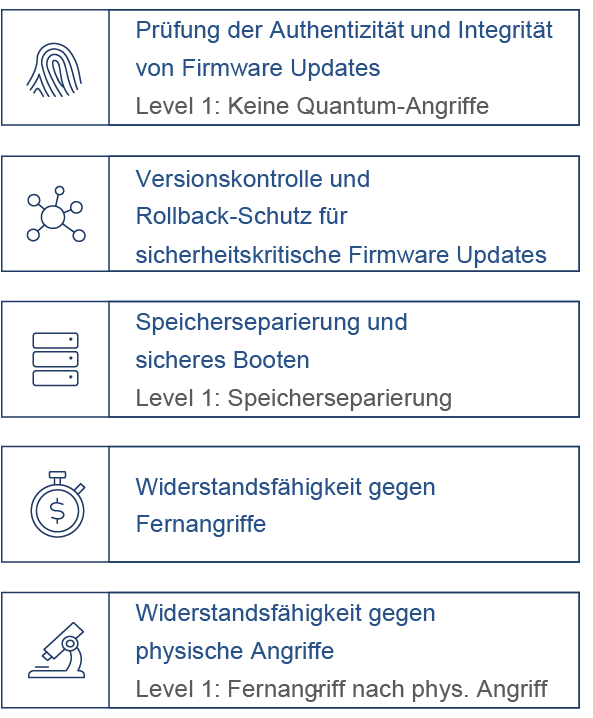

Die Mindestanforderungen an sichere Firmware-Update-Mechanismen in der Übersicht

Mindestanforderungen

Optionale Erweiterungen

Wissenswertes

Zu den sogenannten technischen Sicherheitsanforderungen zählen Attribute, die speziell für einen Firmware-Update-Mechanimus definiert wurden.

Einige dieser Anforderungen sind für jeden Secure-Firmware-Update-Mechanismus obligatorisch, andere können je nach vorgesehenem Anwendungsfall eines Produktes hinzugefügt werden und sind im Sinne unseres Evaluierungskonzepts optional.

Zusätzliche (optionale) Anforderungen

Verfügbare Alternativen (Anders) oder Verbesserungen (Besser)

Ihre Möglichkeiten

Unser Stufensystem ermöglicht es, verschiedene Branchenanforderungen mit einem einzigen Evaluierungskonzept zu adressieren und den Aufwand für die Implementierung, Evaluierung und Zertifizierung der Lösung auf den anvisierten Anwendungsfall zu skalieren.

So können Entwickler bei der Auswahl optionaler Komponenten bei einigen technischen Sicherheitsanforderungen zusätzlich auch über deren Level entscheiden. Diese Level bzw. Stufen stellen eine Hierarchie dar, d. h. eine Sicherheitsanforderung einer höheren Stufe umfasst die Bestandteile der niedrigeren Stufe und fügt zusätzliche Prüfungen hinzu, um die Ressourcen eines stärkeren Angreifers (z. B. eines Quantencomputers) zu berücksichtigen.

Da die gewählten Anforderungen auf dem Zertifikat abgedruckt sind, ermöglicht dieser flexible Aufbau den Anwendern eine einfache Entscheidung, ob eine zertifizierte Lösung ihren Anforderungen entspricht.

Ihre Vorteile

- Schnellere Markteinführung: Für die Zertifizierung muss nur der Firmware-Updater bereitstehen, es wird keine komplette Firmware benötigt.

- Unterstützung bei agiler Entwicklung: Da nur der Updater zertifiziert ist, können alle anderen Codes aktualisiert werden, ohne die Gültigkeit des Zertifikats zu verlieren.

- Wiederverwendbarkeit: Der gleiche, zertifizierte Firmware-Updater kann für eine Vielzahl von Produkten verwendet werden.

- Kostenreduzierung: Die gesamte Evaluierungs- und Zertifizierungszeit ist geringer; daher sind auch die Kosten deutlich niedriger als bei einer vollständigen Evaluierung der Firmware.

Warum eine Prüfung & Zertifizierung Ihres Firmware-Updaters?

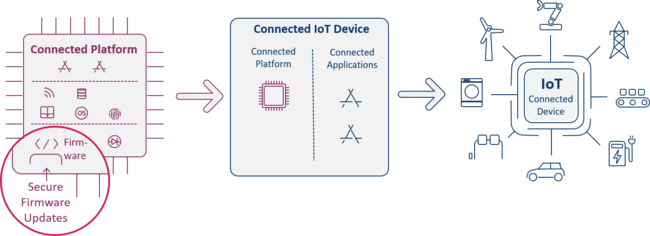

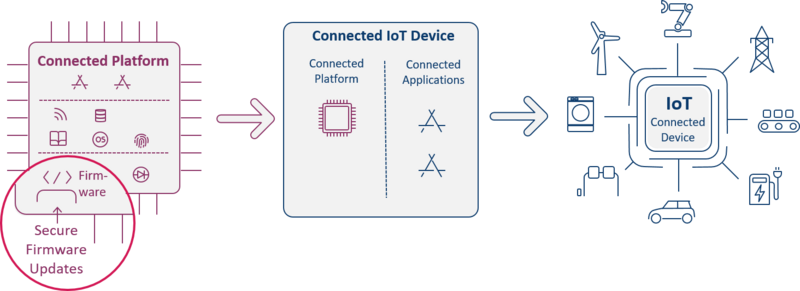

Jeden Tag werden mehr und mehr IT-Produkte, die für unser tägliches Leben relevant sind, mit dem Internet verbunden. Mit der voranschreitenden Vernetzung steigt zugleich auch das Bedrohungspotenzial durch Cyber-Angriffe.

Insbesondere ein unsicherer Firmware-Update-Mechanismus dient dabei als Hauptangriffsweg für Cyberkriminelle, um die Kontrolle über ein Gerät zu übernehmen. Damit wird die Sicherheit von Firmware-Updates – vor allem im Industrial Internet of Things (IIoT) – zur wichtigsten Voraussetzung für die Sicherheit eingebetteter Systeme.

Mithilfe unseres neuen Prüf- und Zertifizierungsansatzes können Chip-Hersteller nun objektiv belegen, dass sie einen sicheren Firmware-Update-Mechanismus implementiert haben, der höchste Sicherheitsanforderungen erfüllt. Das Trusted Product-Zertifikat dient damit als Vertrauensnachweis gegenüber Geschäftspartnern sowie Kunden und führt zu einem klaren Wettbewerbsvorteil, da zertifizierte Hersteller sich positiv von ihren Wettbewebern abgrenzen.

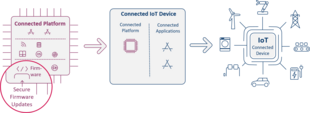

Unser Fokus: Sichere Update-Mechanismen

Häufig gestellte Fragen:

Derzeit gibt es verschiedene Evaluierungs- und Zertifizierungssysteme, die alle das Ziel haben, die Sicherheit zu erhöhen, dass Komponenten und Systeme einen angemessenen Schutz gegen Cybersecurity-Angriffe bieten. Allerdings kann eine Zertifizierung nur Angriffe adressieren, die heute bekannt sind, mit einem begrenzten Ausblick in die Zukunft. Bei der Untersuchung heutiger Zertifizierungssysteme lässt sich eine Gemeinsamkeit zur Abmilderung dieser Einschränkung erkennen: die Anforderung an das Produkt, Mittel zur Verfügung zu stellen, um eine Sicherheitslücke jederzeit zu beheben, auch nach erfolgreicher Zertifizierung. Dies mag auf den ersten Blick wie ein Widerspruch zur Sicherheitszertifizierung klingen, ist aber eher ein Spiegelbild dessen, woran Verbraucher bereits gewöhnt sind: häufige Patches, die an gut geplanten, regelmäßigen Patch-Tagen auf unsere Personal Computer verteilt werden.

Eine weitere Beobachtung, die man machen kann, wenn man die heutigen Zertifizierungssysteme vergleicht, ist, dass sie die Sicherheit der produkt- oder branchenspezifischen Funktionalitäten der Komponente oder des Systems adressieren und die Anforderung eines (sicheren) Patch-Mechanismus hinzufügen.

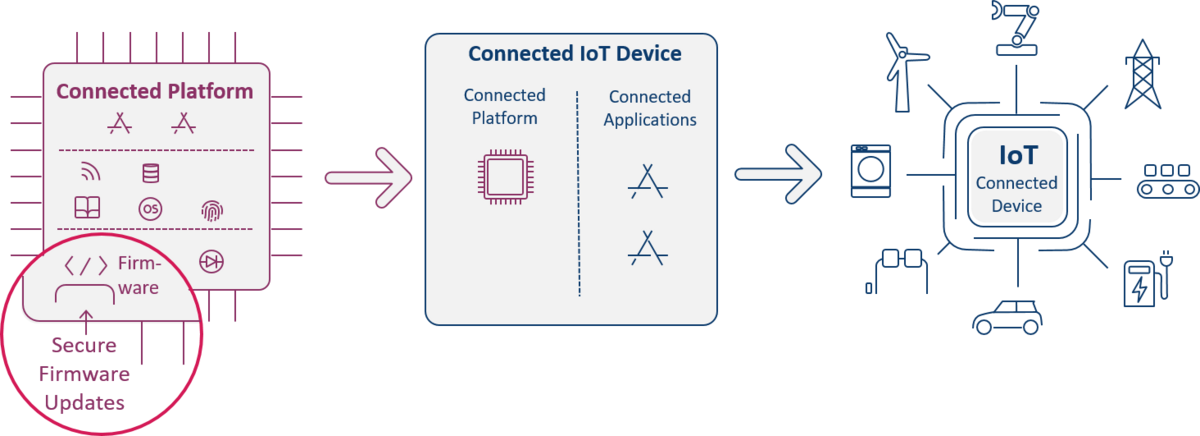

Die Realität sieht jedoch oft anders aus, insbesondere wenn man eingebettete Geräte wie integrierte Schaltkreise (ICs) oder System-on-Chips (SoCs) betrachtet. Hier wird im Gegensatz zur reinen Software-Entwicklung die Durchlaufzeit für die Wafer-Produktion und den Wafer-Test zu einem entscheidenden Faktor und bildet oft den Flaschenhals für Time-to-Market-Überlegungen. Daher ist es von Vorteil, diese zeitaufwendigen Schritte vorzuziehen und eine lösungsagnostische, universelle Hardware, gepaart mit einem universellen Firmware-Loader, bereits vor Beginn der lösungsspezifischen Firmware-Entwicklung zur Verfügung zu haben. Gleichzeitig vereinfacht die Entkopplung dieser Schritte auch die Logistik auf der Seite des Herstellers.

Um diesen Industrieansatz zu adressieren, bewertet das hier vorgestellte Firmware-Update-Evaluierungskonzept von TÜVIT ausschließlich den Patch- oder Firmware-Update-Mechanismus unabhängig von den Funktionalitäten, für die die Komponente oder das System letztendlich eingesetzt wird.

Das Zertifikat hat eine Gültigkeit von zwei Jahren.

Die Zertifizierung durch TÜVIT bietet einen Vertrauens- und Sicherheitsnachweis gegenüber Geschäftspartnern und Kunden, obwohl, oder gerade wenn, der letztendliche Use-Case noch nicht feststeht.

Ja, insbesondere gibt es die Möglichkeit, die Evaluationstiefe, und somit Zeit und Kosten der Prüfung, auf das erwartete Angriffspotenzial hin anzupassen. Weitere Details hierzu finden Sie im Zertifizierungskonzept.

Unbedingt! Das Konzept sieht Penetrationstest nach vorausgehendem Design- und Codereview vor. Entdecken die TÜVIT-Experten bereits in dieser Phase Schwachstellen, so werden diese an den Hersteller adressiert. Somit können sowohl das Produkt als auch die Chancen auf eine erfolgreiche Zertifizierung verbessert werden.

Grundsätzlich ja. Ein sicherer FW-Loader ist die Basis eines jeden sicheren IT-Produktes. Zertifzierungsmethodiken wie z. B. nach den Common Criteria oder IEC 62443 fordern daher berechtigterweise eine Sicherheitsprüfung dieser Funktionalitäten. Daher haben wir bei der Entwicklung des Kriterienwerkes speziell auf die Möglichkeit zur Wiederverwendung für unterschiedlichste Anwendungsfälle geachtet.

Tel.: +49 30 2007700 66

Fax: +49 30 2007700-99

e.behrendt@tuvit.de